Operación Walkiria: Así censuraron a Bananaleaks

-

mh28 de agosto de 2015

El 28 de enero de 2013, cuatro empresas mercenarias dedicadas a al hackeo de sitios web trabajaron en conjunto para el Gobierno de Ecuador. Su objetivo, sacar a la página web Bananaleaks.com de Internet, según un documento al que accedió Milhojas.

Imagen: portada del informe del equipo de hackers que bajó el sitio Banannaleaks.com.

Ese trabajo conjunto fue bautizado por estas empresas como Operación Walkiria, que incluyó no solo tumbar la página sino duplicarla y crear contenido falso para desprestigar su trabajo. El trabajo finalizó el 31 de enero de 2013.

La vida de Bananaleaks.com, que había realizado una serie de reportajes sobre el Gobierno de Rafael Correa basados en filtraciones, fue bastante efímera. Apenas 10 días duró desde publicó su primer post, el 18 de enero de 2013, hasta que fue intervenida en la Operación Walkiria el 28 de enero de 2013.

Aun así, tuvo varias publicaciones que pusieron jaque al Gobierno: “El presidente que se disparó un tiro en el pie”, escrita por Santiago Villa Chiappe (18-01-2013). La famosa filtración del la “tesis doctoral en comunicación” del secretario de Administración, Vinicio Alvarado, y el secretario de Comunicación, Fernando Alvarado: “Dos hermanos que son ministros ecuatorianos y sus padres se doctoraron simultáneamente, con la misma tesis, en universidad que no da ese tipo de títulos” (18-01-2013). “Conozca los depósitos secretos en Bahamas del primo y consejero financiero del Presidente de Ecuador” (23-01-2013). Y finalmente, "Exclusiva Internacional de BananaLeaks.com, Rafael Correa, presidente de Ecuador, tiene dos cuentas secretas en Suiza”, (28-01-2013), publicada el día en que se desarrolló en pleno la Operación Walkiria, que terminó en la salida definitiva del aire de Bananaleaks. Así fue la operación:

1. Ataque DDOS

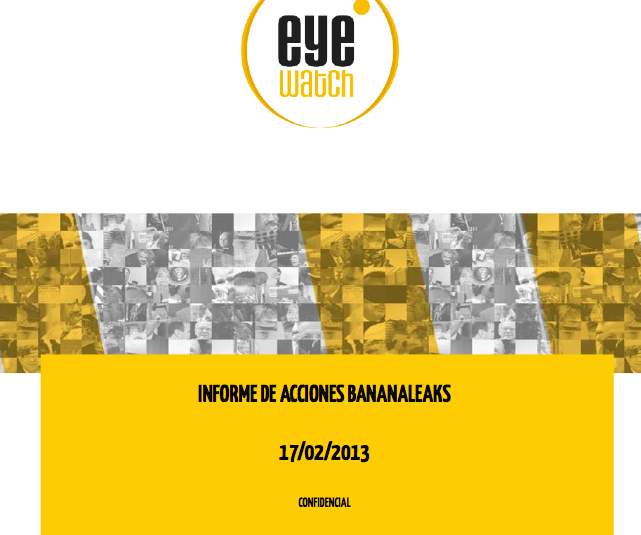

La operación Walkiria fue ejecutada por cuatro empresas dedicadas al hackeo profesional: Analytics Team (Ecaudor), Scanner Team (México), Social Interaction Team (Argentina) y Metaexploit & Hacking Team (Rusia). Todos coordinados por una organización llamada EyeWatch, que fue la que realizó el informe al que accedió Milhojas. Bananalekas.com fue dada de baja mediante un ataque DDOS (siglas en inglés que en español significan: denegación de servicio distribuido). Este ataque hace que una página web reciba miles de llamados por segundo para desplegarse, por lo que sus servidores terminan colapsando y el sitio deja de funcionar. En este caso, fue tan contundente el ataque que bananleaks.com nunca más volvió a abrirse. La técnica de este pull de hackers incluye, además, esconder las direcciones de sus equipos de ataque mediante triangulaciones de servidores en varios sitios del planeta.

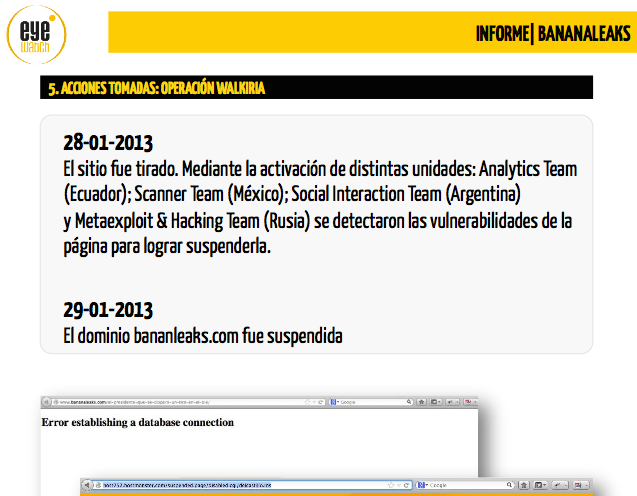

2. Ataque a la cuenta de Twitter

Los hackers lograron intervenir la cuenta de Twitter de Bananleaks, mediante denuncias de contenido inapropiado y de infracción de contenido con propiedad intelectual reclamada, por lo que fue suspendida el 31 de enero de 2013. De esta forma, Bananleaks creó una cuenta tipo alterego que fue llamada @Papayaleaks.

3. Duplicación de contenidos y desprestigio

Quizá esta es la táctica menos esperada. El 31 de enero de 2013, los administradores de la web atacada decidieron crear un sitio provisional, con los mismos contenidos, pero con una dirección alterna: www.bananaleaks.co, es decir, con redireccionamiento a un servicio de hosting en Colombia. En ese instante, el equipo de hackers de Eyewatch creó un sitio web y otra cuenta de Twitter con diseños similares, pero con contenidos tergiversados “para confundir a los usuarios”, como dice el informe.

Original fuera de servicio: www.bananaleaks.com.

Sitio provisional: www.bananaleaks.co.

Sitio falso creado por los hackers: www.bananaleaks.com.co.

Twitter original dado de baja: http://twitter.com/BananaLeaks”.

Twitter provisional : http://twitter.com/papayaLeaks.

Twitter falso para difundir la información del nuevo portal: http://twitter.com/bananaleaks.

Los hackers utilizaron el sitio y la cuenta de Twitter falsos para desprestigiar a las fuentes que aparecían en los reportajes originales y para confundir a los lectores. “En este site-espejo, el contenido de las notas se modifica para causar daño a través del contenido: tergiversando todo y cambiándole el sentido. Cada vez que hay nuevo contenido, en el site (bananaleaks).com.co se replica. Con esto se busca debilitar la credibilidad del sitio, y meter a los creadores en problemas.

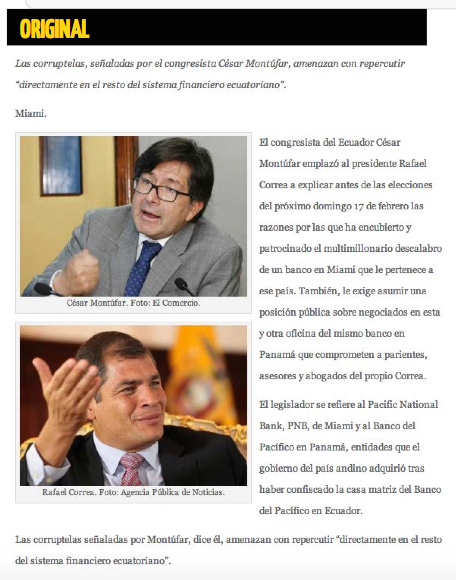

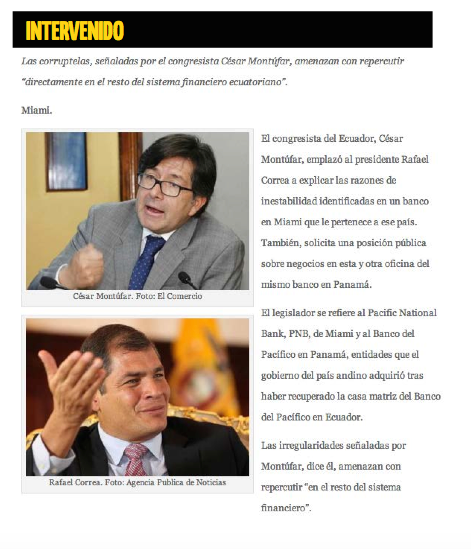

Una vez que entró a funcionar el sitio alterno, Bananaleaks publicó un reportaje titulado: “Presidente de Ecuador debe explicar descalabro de un banco con maniobras de pariente y asesores suyos”. Ya ninguno de estos sitios funciona en la actualidad.

A continuación, mostramos un contenido original de Bananaleaks, y luego cómo los hackers duplicaron el diseño de la web para que fuese idéntico y así agregar contenido que distorsionaba la información.

Sin embargo, algunos de los procedimientos que se dieron en el caso de la Operación Walkiria son semejantes a los que sufrieron los sitios PlanV, Gkillcity y Milhojas cuando publicaron reportajes sobre el espionaje de la Senain a sus ciudadanos.

Lea el informe filtrado completo sobre la Operación Walkiria AQUÍ.

-

Etiquetas: